Les usines connectées tirent profit de technologies telles que l’Internet des objets (IoT), l’intelligence artificielle (IA) et la robotique pour optimiser leurs processus de production de façon autonome. Ces installations sophistiquées visent à améliorer l’efficacité, réduire le gaspillage, diminuer les coûts et faciliter la mise en œuvre d’analyses en temps réel. Dans le même temps, les réseaux d’approvisionnement dynamiques s’adaptent rapidement à l’évolution de l’offre et de la demande pour assurer une répartition optimale des ressources et réduire au maximum les perturbations. La synergie entre les données numériques et l’exécution physique est essentielle pour transformer les sites de production et de logistique en systèmes agiles interconnectés.

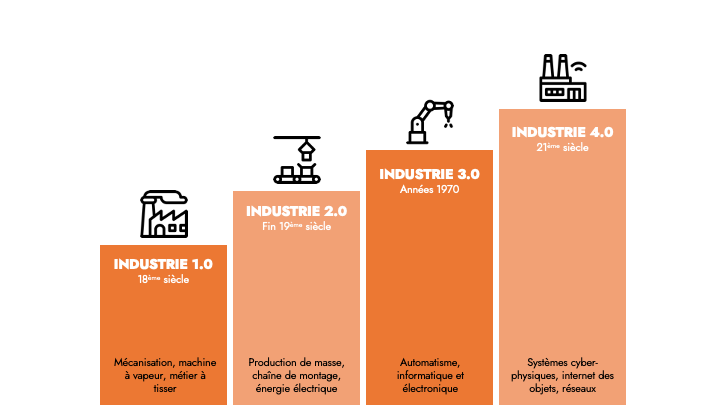

De la première révolution industrielle à l’Industrie 4.0

La première révolution industrielle a eu lieu au 18e siècle en Angleterre, avec la mécanisation de la production et l’invention de la machine à vapeur. La deuxième révolution industrielle, à la fin du 19e siècle, repose sur la production de masse et les chaînes de montage, les machines électriques et le pétrole, et la réduction des besoins en main d’œuvre. La troisième révolution industrielle, amorcée dans les années 1970, correspond à l’arrivée du numérique et de l’automatisation, reposant sur l’informatique et la robotique. La quatrième révolution industrielle, qui se poursuit actuellement, a vu l’émergence des usines connectées et des systèmes cyberphysiques s’appuyant sur l’Internet des objets (IoT), l’intelligence artificielle (IA) et le Big Data.

Les origines de l’Industrie 4.0

Le terme « Industrie 4.0 », qu’on appelle également quatrième révolution industrielle, est un néologisme créé en Allemagne autour de 2011. Il désignait une initiative stratégique high-tech allemande visant à intégrer les systèmes cyberphysiques, les machines connectées, les systèmes de stockage et les sites de production au processus de fabrication. Dès 2016, l’UE s’est approprié le terme et a commencé à envisager de développer des politiques à l’échelle de toute l’union afin de garantir la sécurité et la durabilité des processus cyberdépendants pour les services critiques.

Les technologies sous-jacentes à l’Industrie

Le concept d’« Industrie 4.0 » est né d’une vision se donnant pour but de transformer le secteur manufacturier en s’appuyant sur les technologies du numérique. Les neuf technologies définissant sa première phase étaient synergiques, et permettaient de mettre en œuvre un niveau inédit d’automatisation, de connectivité, d’intelligence et de personnalisation dans le secteur manufacturier. En 2015, Boston Consulting présente les technologies suivantes comme les piliers de la quatrième révolution industrielle :

- Fabrication additive

- Réalité augmentée

- Robots autonomes

- Big Data et analyses de données

- Cloud

- Cybersécurité

- Intégration horizontale et verticale des systèmes

- Internet des objets industriels

- Simulation

Des technologies disruptives à la cybersécurité opérationnelle

L’Internet des objets industriels (IIoT) est l’un des piliers de l’Industrie 4.0. Cette appellation désigne le réseau de machines, d’équipements et de capteurs connectés qui communiquent et échangent des données entre eux et avec les équipes humaines. L’IIoT permet de surveiller, de contrôler et d’optimiser en temps réel les processus industriels, mais aussi d’avoir recours à la maintenance prédictive, au suivi des ressources et à la gestion à distance. D’après un rapport produit par Accenture, l’IIoT pourrait peser 14 200 milliards de dollars dans l’économie mondiale d’ici 2030.

Autre technologie fondamentale pour l’Industrie 4.0 : la simulation. La simulation permet aux entreprises de créer des modèles numériques de leurs produits, de leurs processus et de leurs systèmes et de les tester dans des environnements virtuels avant de les mettre en production dans le monde réel. Cette approche permet de réduire les coûts, le risque d’erreur et les délais de lancement tout en améliorant la qualité, les performances et la durabilité des systèmes. Par exemple, Siemens fait appel à la simulation pour concevoir et optimiser ses éoliennes, alors que Boeing l’utilise pour tester ses nouvelles conceptions et configurations d’avions.

Toutefois, l’hyperconnectivité et la complexité croissante de l’IIoT et des systèmes de simulation exposent également les entreprises à des cyberattaques qui peuvent avoir de graves conséquences sur les opérations industrielles et la sécurité des personnes. Les cyberattaques peuvent compromettre l’intégrité, la disponibilité et la confidentialité des données et des systèmes, et entraîner une perte de production, des dégâts matériels, des problèmes environnementaux et même des blessures physiques.

En savoir plus sur notre formation CRQ basée sur FAIR

Visitez notre page dédiée à la formation CRQ pour plus d'informations sur le contenu des cours et les sessions de formation à venir.

Problèmes opérationnels liés à la cybersécurité

Systèmes informatiques hérités et interopérabilité

Beaucoup d’organisations industrielles s’appuient sur des systèmes informatiques obsolètes ou incompatibles avec les nouveaux capteurs ou les nouveaux standards de communication. Ces systèmes hérités peuvent également créer des vulnérabilités de sécurité, des problèmes de performances et des difficultés de maintenance. Pour surmonter ces obstacles, les entreprises doivent se concentrer sur le déploiement de systèmes interopérables. Ces modifications peuvent entraîner des surcoûts importants, prendre du temps et mobiliser certaines expertises techniques. Pour garantir une transition dans les meilleures conditions, les entreprises doivent mener des audits de leurs systèmes et analyser les lacunes de sécurité créées par les nouvelles technologies de sorte à éviter toute perturbation des opérations et toute compromission de la sécurité.

Restrictions en termes de coûts et de ressources

L’adoption de technologies disruptives peut s’avérer coûteuse et complexe, en particulier pour les PME qui disposent de moyens financiers et humains limités. Les entreprises doivent investir dans le matériel, les logiciels, l’infrastructure, la formation et les services de consulting, tout en ménageant les potentielles pertes de revenu pendant la période de transition. Elles doivent également mesurer les coûts à court terme de leurs projets de transformation numérique à l’aune des bénéfices à long terme et du retour sur investissement.

Écart de compétences et reconversion des équipes

L’Industrie 4.0 exige de nouvelles compétences de la part des équipes : analyse des données, programmation, culture numérique, résolution de problèmes, créativité... Malheureusement, les salariés de l’industrie sont mal préparés à ces pratiques, et ils doivent se former pour s’adapter aux changements de leur environnement professionnel. Les entreprises doivent proposer des programmes d’apprentissage et de formation continue à leurs collaborateurs, tout en recrutant et en conservant de nouveaux talents dotés des qualifications et de l’expérience nécessaires.

Gestion du changement

Pour entrer de plain-pied dans l’Industrie 4.0 et tirer le maximum de valeur des nouveaux paradigmes et des perspectives qu’elle ouvre, les entreprises doivent aligner leur vision, leur stratégie, leur structure et leurs processus avec ces approches novatrices. Pour justifier les projets de transformation numérique et gérer les difficultés, il est essentiel de mettre en place une communication efficace avec les acteurs internes et externes, y compris les collaborateurs, les clients, les fournisseurs et les autorités de régulation. Une bonne communication permet de lever les résistances et de dissiper les doutes liés à la mise en place des nouvelles technologies.

En gérant ces risques opérationnels, les entreprises pourront gagner en efficacité et produire de la valeur à long terme en exploitant toute la puissance de l’Industrie 4.0.

.jpeg)

Les cyberattaques à l’heure del’Industrie 4.0

Colonial Pipeline

L’attaque par ransomware dont a été victime Colonial Pipeline, gérant du plus grand pipeline de carburant aux États-Unis, a mis à l’arrêt l’approvisionnement en essence et en kérosène de millions de clients sur toute la côte est en mai 2021. Cette attaque a été lancée par un groupe de cybercriminels nommé DarkSide. Le groupe a utilisé un logiciel malveillant pour chiffrer les données présentes sur les systèmes informatiques de l’entreprise avant d’exiger une rançon en échange de la clé de déchiffrement. Suite à cette attaque, l’entreprise n’a eu d’autre choix que de mettre à l’arrêt la totalité de son réseau de plus de 8 500 km de pipeline pendant six jours. À lui seul, cet arrêt a entraîné une explosion du prix des carburants, une prise d’assaut des stations-service et des pénuries dans 17 états. L’entreprise a rapporté avoir versé aux hackers une rançon de 75 bitcoins, soit environ 4,4 millions de dollars, dont une partie a été récupérée par le FBI. Cet incident a montré à quel point les infrastructures critiques étaient vulnérables aux cyberattaques, ainsi que les conséquences potentielles pour l’économie et la sûreté publique.

Applied Materials

Dans une annonce publiée au mois de février 2023, Applied Materials, l’un des plus grands fabricants de semiconducteurs au monde, annonce dans son rapport commercial du deuxième trimestre devoir faire face à une perte de 250 millions de dollars après une cyberattaque touchant sa chaîne de production. Cette attaque amis en évidence l’interdépendance des acteurs de la chaîne d’approvisionnement mondiale en semiconducteurs, ainsi que l’urgence de mettre en place des mesures de cybersécurité renforcées dans l’ensemble du secteur, en particulier pour la gestion des risques liés aux tiers.

Comme le montrent bien les exemples ci-dessus, les cyberattaques qui ciblent la chaîne d’approvisionnement peuvent avoir des conséquences durables et particulièrement étendues.

Menaces externes et risques internes

Si la protection des systèmes de contrôle industriels (ICS) et de l’infrastructure contre les menaces externes est un aspect vital de la cybersécurité des systèmes industriels, elle n’est pas le seul critère à prendre en compte. Les entreprises doivent également gérer les risques cyber internes.

Le facteur humain dans la cybersécurité

Pour sécuriser les systèmes cyberindustriels, il ne suffit pas de déployer de nouvelles technologies : il faut également prendre soin du facteur humain, particulièrement critique. S’ils ne sont pas correctement formés, les collaborateurs peuvent devenir à leur insu des catalyseurs de vulnérabilités au sein de l’infrastructure critique où ils travaillent. Ainsi, il est essentiel d’entretenir une culture de sensibilisation à la cybersécurité à tous les niveaux de l’organisation. Il s’agit notamment d’éduquer et de former les collaborateurs à tous les échelons, des opérateurs et des ingénieurs au niveau de l’atelier aux managers et dirigeants les plus chevronnés. La formation doit aborder tout l’éventail des bonnes pratiques de cybersécurité, les protocoles, ainsi que les stratégies de réponse à appliquer pour lutter efficacement contre les cybermenaces. Elle doit également couvrir la bonne hygiène de la messagerie, qui joue un rôle vital dans la prévention des attaques de phishing et autres formes d’ingénierie sociale capables de compromettre les actifs numériques de l’entreprise. Grâce à l’éducation et à la formation, chaque membre de l’organisation a son rôle à jouer dans le cadre de défense, car chaque personne contribue à prévenir, détecter et répondre aux cyberincidents et à renforcer la posture de sécurité globale de l’entreprise.

En investissant dans la sensibilisation aux cyberrisques, les entreprises améliorent leur posture de cybersécurité industrielle et leur résilience ; elles réduisent la probabilité et l’impact des cyberincidents, et elles renforcent leur fiabilité et leur réputation auprès de leurs clients et de leurs partenaires. La formation aux risques cyber est une bonne occasion d’améliorer les performances et l’efficacité des systèmes et des processus industriels.

Conclusion

L’Industrie 4.0 est un paradigme révolutionnaire qui ouvre d’innombrables perspectives pour l’industrie, mais qui pose également son lot de difficultés. L’adoption des technologies numériques avancées comme l’IIoT, l’IA et la simulation permet aux entreprises d’optimiser leurs processus de production, leurs chaînes d’approvisionnement et leurs analyses afin de dégager un avantage concurrentiel sur le marché international. Néanmoins, elles doivent également prendre le temps de bien gérer les risques opérationnels et de cybersécurité qui découlent de cette connectivité accrue et de la complexité de ces technologies.

Les cyberattaques menées sur l’infrastructure critique peuvent avoir des conséquences dramatiques sur l’économie, la sécurité nationale et la sûreté publique, ainsi que sur la réputation des entreprises concernées et la confiance du public. C’est pourquoi il est essentiel de mettre en œuvre des mesures de cybersécurité robustes, telles que l’évaluation des risques, les audits des systèmes, les renseignements sur les menaces (threat intelligence), ou encore les plans de réponse aux incidents, afin de protéger l’intégrité, la disponibilité et la confidentialité des systèmes cyberindustriels. Par ailleurs, les entreprises doivent entretenir une culture de sensibilisation à la cybersécurité auprès de tous leurs collaborateurs, qui incarnent la première ligne de défense contre les cybermenaces. Les entreprises peuvent donner à leurs équipes les moyens de prévenir, détecter et répondre aux cyberincidents. L’investissement dans la formation aux risques cyber leur permet ainsi d’améliorer leur posture de cybersécurité industrielle et leur résilience.

C-Risk propose des services de formation à la quantification des risques cyber (CRQ) destinées aux responsables du risque, aux professionnels de l’IT et de la sécurité, ou encore aux RSSI et aux dirigeants. Notre formation à la CRQ vous fournit tous les outils et les processus dont vous avez besoin pour analyser le risque cyber sous un angle nouveau. Découvrez comment la quantification peut vous aider à améliorer vos décisions budgétaires infosec et la communication avec les partenaires critiques. Pour plus d’informations, rendez-vous sur notre page dédiée à la formation.

Nous avons conçu des solutions évolutives pour quantifier les risques cyber en termes financiers afin que les organisations améliorent leur gouvernance et leur résilience grâce à des décisions éclairées.